No hay productos en el carrito.

¿Cuáles son los 5 pasos del hacking ético?

El hacking ético no es una contradicción; algunas personas usan sus habilidades de genio malvado para ayudar a mejorar la seguridad, y así es como lo hacen.

Muchas personas solo asocian el hacking con intenciones negativas. Sin embargo, el hacking ético es una herramienta cada vez más importante para mejorar la ciberseguridad.

El hacking ético involucra a un experto en seguridad cibernética que intenta acceder a un sistema informático con el permiso del propietario. Tales situaciones ocurren a menudo cuando un cliente le pide a un hacker ético que pruebe una nueva aplicación o sitio web. Con este enfoque, pueden encontrar problemas que una parte malintencionada podría explotar más tarde si no se solucionan. Echemos un vistazo más de cerca a la piratería ética examinando sus cinco etapas.

Muchas personas solo asocian la piratería con intenciones negativas. Sin embargo, el hacking ético es una herramienta cada vez más importante para mejorar la ciberseguridad.

El hacking ético involucra a un experto en seguridad cibernética que intenta acceder a un sistema informático con el permiso del propietario. Tales situaciones ocurren a menudo cuando un cliente le pide a un hacker ético que pruebe una nueva aplicación o sitio web. Con este enfoque, pueden encontrar problemas que una parte malintencionada podría explotar más tarde si no se solucionan. Echemos un vistazo más de cerca a la piratería ética examinando sus cinco etapas.

El hacking ético involucra a un experto en seguridad cibernética que intenta acceder a un sistema informático con el permiso del propietario. Tales situaciones ocurren a menudo cuando un cliente le pide a un hacker ético que pruebe una nueva aplicación o sitio web. Con este enfoque, pueden encontrar problemas que una parte malintencionada podría explotar más tarde si no se solucionan. Echemos un vistazo más de cerca a la piratería ética examinando sus cinco etapas.

Los 5 pasos del hacking ético

El Hacking ético no es una actividad fortuita en la que las personas deciden ingresar a una red minutos antes. Aquí hay un desglose de los pasos que alguien debe seguir como hacker ético.

1. Reconocimiento

Esta es la fase de preparación del truco. Requiere que el pirata informático recopile la mayor cantidad de información posible sobre el objetivo. Este paso también consta de reconocimiento activo y pasivo. Los hackers éticos idealmente se involucran en ambos tipos.

El reconocimiento activo es un enfoque directo en el que los piratas informáticos buscan fallas y posibles puntos de entrada. Es el método más rápido de las dos opciones de reconocimiento.

El reconocimiento pasivo ocurre sin interacción directa con la red objetivo. En cambio, los piratas informáticos lo realizan escuchando a escondidas la actividad de la red.

2. Escaneo

En esta fase, los piratas utilizan la información recopilada en el paso anterior. Reúnen recursos que utilizarán para mejorar sus posibilidades de acceder a la red con éxito.

Los piratas informáticos podrían recopilar información del sistema y usarla para hacer un mapa de infraestructura de red. Luego, podrían ejecutar un escaneo de puertos que detecte cualquier vulnerabilidad que puedan usar para ingresar a la red.

Mucha gente considera que la fase de escaneo es una extensión del reconocimiento activo. Eso es porque implica el uso de varias herramientas en los datos adquiridos en el primer paso de la piratería ética.

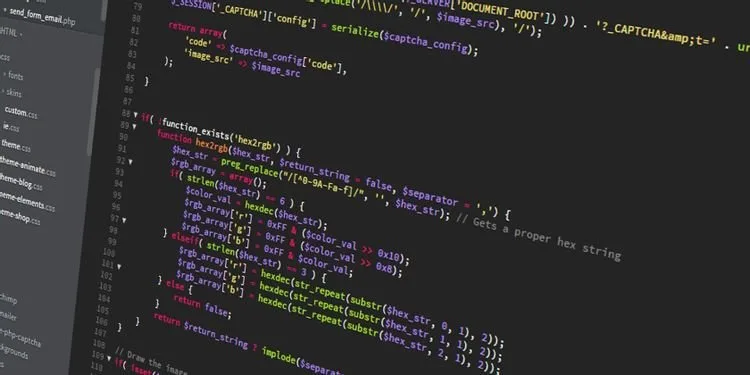

3. Obtener acceso

Esta es la fase de piratería ética de poner toda la información a trabajar e intentar ingresar a la red. La gente usa varios métodos. Pueden intentar descifrar contraseñas o explotar una parte débilmente encriptada de la red.

Una vez que un hacker ético ingresa a la red, su próximo objetivo es obtener privilegios de administrador. Obtener derechos de administrador en una computadora con Windows permite a las personas realizar cambios que pueden afectar a todos los demás usuarios. Una persona que los tenga puede agregar y quitar software, cambiar la configuración de seguridad y acceder a todos los archivos en una máquina.

4. Mantenimiento del acceso

Esta fase se refiere a los piratas informáticos que intentan conservar el acceso que obtuvieron recientemente. A menudo ocurre durante un período relativamente más largo que las otras fases. Esto se debe principalmente a que los piratas informáticos pretenden expandir gradualmente su alcance dentro de una red, para que puedan continuar causando estragos sin ser notados.

Un ataque reciente al servicio nacional de salud irlandés destaca cómo los piratas informáticos maliciosos pueden prolongar esta fase. Golpearon el sistema con ransomware, pero tuvieron acceso durante ocho semanas antes de implementarlo.

Sin embargo, los piratas informáticos con intenciones dañinas causan daños en todo el mundo. Tal vez por eso la Comisión de Bolsa y Valores (SEC) consideró una regla de ciberseguridad, según esta historia de Vigilant . Tal movimiento obligaría a las empresas a estandarizar su ciberseguridad y monitorear los riesgos digitales.

5. Cubrir pistas/Proporcionar un informe de vulnerabilidad

Vale la pena mencionar aquí que tanto la piratería maliciosa como la ética incluyen los cuatro pasos anteriores, pero el quinto es diferente.

Los piratas informáticos maliciosos evitan la detección, por lo que cubren sus huellas. Lo hacen eliminando o editando archivos de registro, eliminando cualquier programa que hayan instalado y ocultando cualquier otra evidencia de su presencia en la red.

Sin embargo, recuerda que los hackers éticos intentan entrar en las redes con permiso. No hay necesidad de cubrir sus huellas, aunque algunos lo harán porque quieren imitar a los piratas informáticos peligrosos.

Los hackers éticos concluyen sus esfuerzos entregando al cliente un informe de vulnerabilidad. Detalla cualquier problema que facilitó el acceso y recomienda estrategias para reforzar la ciberseguridad.

¿Cómo ayuda el hacking ético a la ciberseguridad?

Los hackers éticos ayudan a los clientes a descubrir fallas en sus sistemas antes que los ciberdelincuentes. Un estudio encontró que los piratas informáticos éticos informaron más de 66,000 vulnerabilidades a las organizaciones en 2021. Eso fue un aumento del 20 por ciento con respecto a los números de 2020.

Otro estudio encontró que los piratas informáticos éticos han sido aún más útiles durante la pandemia de COVID-19. Las estadísticas de Security Magazine muestran que el 74 por ciento de ellos pensaba que las vulnerabilidades aumentaron durante la pandemia. Y el 80 por ciento de los piratas informáticos éticos que trabajaron durante la pandemia dijeron que encontraron nuevas vulnerabilidades durante ese tiempo.

El hacking ético puede frustrar a los ciberdelincuentes

La gente suele decir que es necesario imaginar estar en la situación de otra persona para comprenderla mejor. Ese sentimiento explica por qué la piratería ética es tan valiosa.

Los piratas informáticos que acceden a los sistemas con permiso piensan como actores maliciosos, utilizando las mismas técnicas y herramientas que ellos. Los clientes reciben consejos sobre cómo mejorar la seguridad del sistema, por lo que su elección de contratar piratas informáticos éticos puede evitar futuros ataques.